par Ken Linscott

Dans notre dernier billet, nous vous avons présenté quatre vulnérabilités dans la sécurité DNS. Toutefois, ce ne sont pas les seuls risques dont doivent avoir conscience les entreprises. Six menaces supplémentaires pèsent sur les DNS faisant autorité : c’est ce que nous allons voir avec le billet suivant.

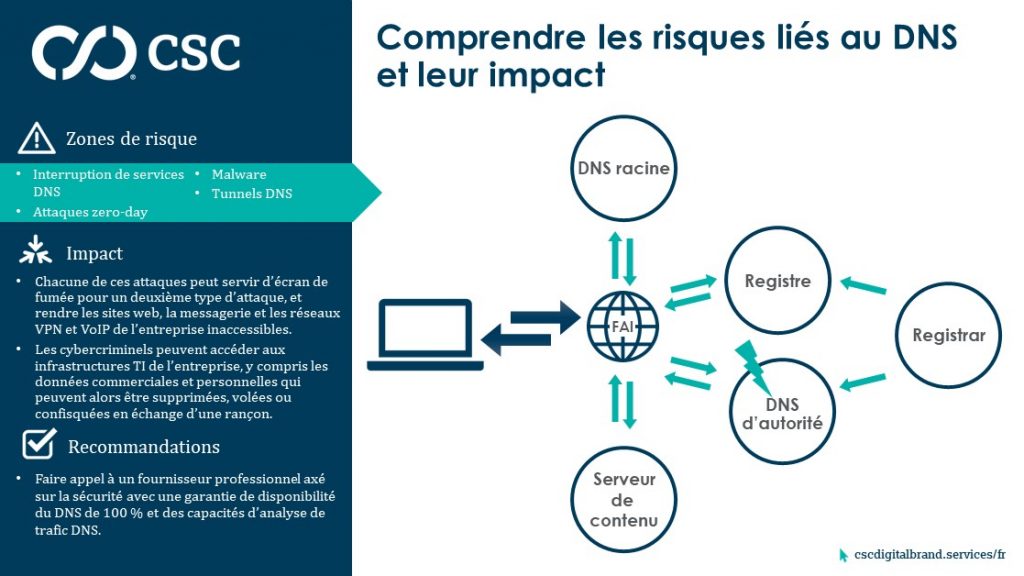

5. Interruption de services DNS

Le risque évident pour toute entreprise est l’interruption des services DNS. Cela signifie que les serveurs DNS utilisés par une entreprise ne sont plus en mesure de résoudre les noms de domaine en continu, et que les services d’entreprises qui reposent sur ces serveurs (site web, messagerie, réseaux VoIP et VPN, pour ne citer qu’eux), sont disponibles par intermittence. Cette panne impacte le fonctionnement de l’entreprise au quotidien, car aujourd’hui, les entités du monde entier doivent pouvoir compter sur une disponibilité totale.

Selon International Data Corporation[1], le coût total moyen des interruptions impromptues des applications est de 1,25 à 2,5 milliards de dollars annuellement pour les entreprises du Fortune 1000, soit un coût horaire moyen de 100 000 dollars pour une panne d’infrastructure, tandis qu’une panne d’application critique coûte entre 500 000 et 1 000 000 dollars par heure.

Une interruption des services peut être provoquée par une panne du système ou des processus du fournisseur de services DNS, ou par une attaque DDoS (Distributed Denial of Service) sur le DNS. Une attaque DDoS survient lorsque plusieurs systèmes inondent de paquets de données la bande passante du système ciblé, ce qui entraîne une défaillance de tous les services qui en dépendent.

6. Attaques zero-day

Une attaque zero-day cible une vulnérabilité, un défaut ou un bug du serveur DNS inconnu du fournisseur, jusqu’à ce que les hackers l’utilisent pour attaquer. Dans le cybermonde, une attaque zero-day s’effectue habituellement à l’aide d’un logiciel gratuit en open source qui permet aux cybercriminels d’examiner en détail comment fonctionne le logiciel ciblé, afin de trouver des failles à exploiter.

Même lorsque les correctifs pour la vulnérabilité zero-day sont publiés, la majorité des entreprises ne les appliquent pas, et deviennent donc vulnérables aux attaques. Une enquête réalisée par le Ponemon Institute[2] auprès de 3 000 professionnels de la cybersécurité dans le monde a révélé que 57 % des failles de sécurité résultaient d’une vulnérabilité connue pour laquelle le correctif existait, mais n’avait pas été appliqué. Le défi est encore plus grand pour les entreprises qui gèrent leurs propres serveurs DNS. Il est essentiel qu’un fournisseur de services DNS dispose d’une longueur d’avance sur les vecteurs de nouvelles attaques, réalise des tests de vulnérabilité réguliers, et mette en place des mesures de protection supérieures aux normes sectorielles.

7. Malware

Le terme générique « malware » – aussi appelé logiciel malveillant, désigne divers types de menace pour la sécurité des systèmes informatiques tels que les virus, les logiciels espions (« spyware »), les vers, les chevaux de Troie, et les ransomwares. Une attaque de malware est une cyberattaque par laquelle un logiciel malveillant est installé secrètement sur un ordinateur pour exécuter des opérations qui permettent de dérober des données privées, des identifiants confidentiels, et parallèlement de détruire les systèmes informatiques, ou de verrouiller les informations en exigeant le paiement d’une somme d’argent par l’entreprise affectée pour rétablir le fonctionnement.

Les systèmes informatiques sont infectés dès qu’un utilisateur clique sur un lien contenu dans un e-mail de phishing, consulte un site infecté, télécharge une pièce jointe infectée ou se connecte à un disque externe infecté. Palo Alto Networks a découvert que plus de 80 % des attaques de malware utilisent le serveur DNS comme canal de commande et de contrôle principal pour éviter la détection.

La majorité du trafic généré par un malware peut être détectée et bloquée au niveau du réseau par des pare-feux ou des systèmes de prévention des intrusions. Toutefois, cette sécurité n’est pas possible en cas d’attaque de malware sur le serveur DNS, parce que le DNS n’est pas filtré ou inspecté par des solutions de surveillance du trafic Internet, et que ce trafic circule librement entre la plupart des réseaux, ce qui en fait le conduit parfait pour la cybercriminalité. La hausse récente des utilisations des certificats numériques par les cybercriminels implique que les malwares se cachent dans des sites frauduleux, mais sécurisés, dont le consommateur considère les données cryptées comme légitimes et sûres.

8. Tunnels DNS

La tunnelisation DNS augmente la sophistication des attaques de malwares. La tunnelisation encode les données d’autres programmes ou protocoles dans les requêtes et réponses DNS afin d’extraire les données d’une entreprise via sa propre infrastructure DNS.

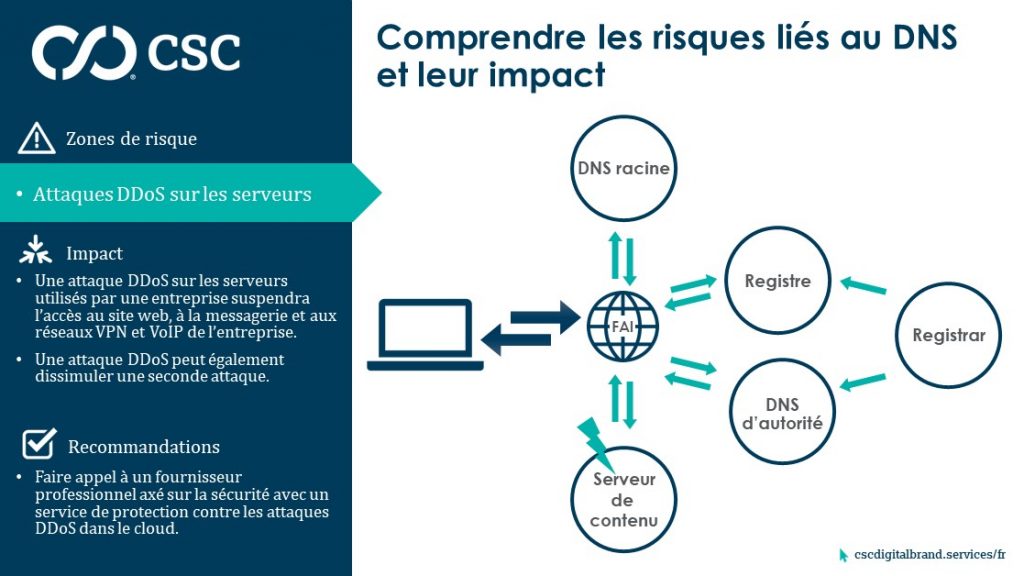

9. Attaques par déni de service distribué

Nous avons déjà parlé des attaques DDoS sur les serveurs DNS, mais il existe également un risque d’attaque DDoS contre les serveurs qui exécutent des fonctions commerciales comme l’hébergement d’un site web ou d’une base de données. Bien qu’elle ne cible pas vos serveurs DNS, cette attaque utilise les serveurs DNS d’une entreprise pour lancer des requêtes et, en cas de succès, peut bloquer des serveurs utilisés pour chacune des opérations de votre entreprise.

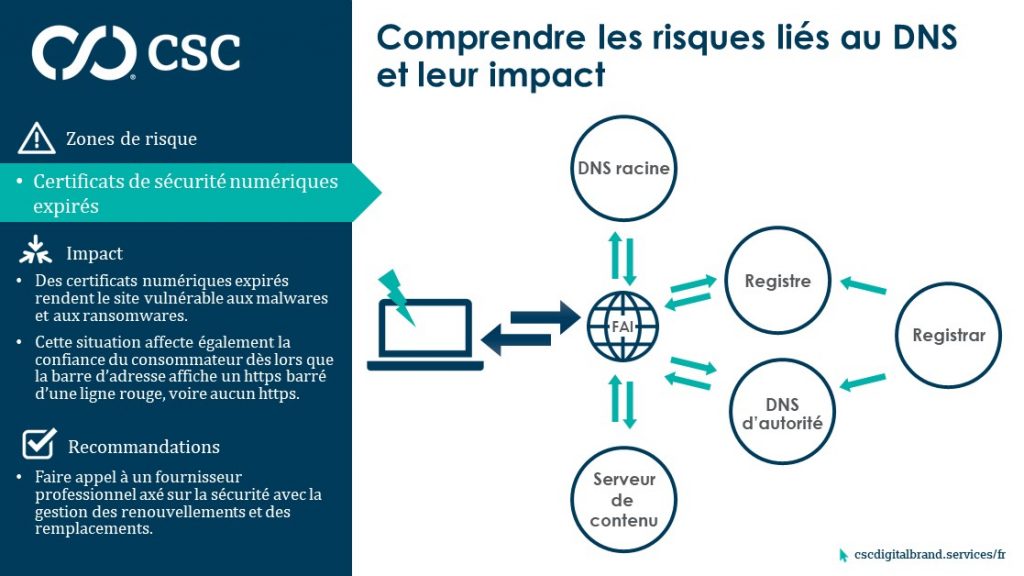

10. Mauvaise gestion des certificats numériques.

Enfin, imaginez que vous souhaitiez consulter un site web et qu’apparaisse un avertissement selon lequel le site serait dangereux, ou que votre navigateur interdise totalement l’accès au site en question. Si tout fonctionne correctement au niveau des serveurs DNS, une mauvaise gestion des certificats numériques peut affecter la crédibilité d’une organisation, laisser un site vulnérable face aux vols de données et entraîner un échec des audits ainsi qu’une non-conformité au Règlement général sur la protection des données de l’UE, et à d’autres législations applicables à la confidentialité des données.

La nature complexe du DNS implique que de nombreuses vulnérabilités peuvent entraîner un dysfonctionnement des serveurs DNS qui prennent en charge et protègent la présence en ligne de l’entreprise.

Prochain billet

Dans notre prochain billet, nous nous plongerons dans l’une des vulnérabilités les plus importantes que nous ayons mentionnées, le piratage DNS, et nous examinerons comment une attaque peut frapper votre entreprise, et comment faire pour l’empêcher.

Abonnez-vous à notre blog pour recevoir les notifications de publication des nouveaux billets.

D’autres billets de la série :

<< 1e Partie – Qu’est-ce que le DNS et pourquoi est-il vulnérable ?

<< 2e Partie – Les quatre vulnérabilités DNS que vous devez connaître

>> 4e Partie – La menace croissante des piratages DNS et du domain-shadowing

>> 5e Partie – Atténuer les risques de 10 vulnérabilités DNS importantes

[1]techrepublic.com/resource-library/whitepapers/idc-study-the-cost-of-downtime/

[2]servicenow.com/content/dam/servicenow-assets/public/en-us/doc-type/resource-center/analyst-report/ponemon-state-of-vulnerability-response.pdf